Notre SOC est alimenté par les technologies de pointe XSIAM et XDR de Palo Alto Networks. Il est conçu pour une défense proactive et une meilleure réponse aux Incidents de cybersécurité. Nous offrons également des services de SOC offline conçu autour des solutions tels que THEHIVE et Cortex. Cette solution est complètement autonome (SOC dédiée) et on-prem. Elle est le choix pour la mise en place d’un SOC, CERT et CSIRT à l’échelle nationale

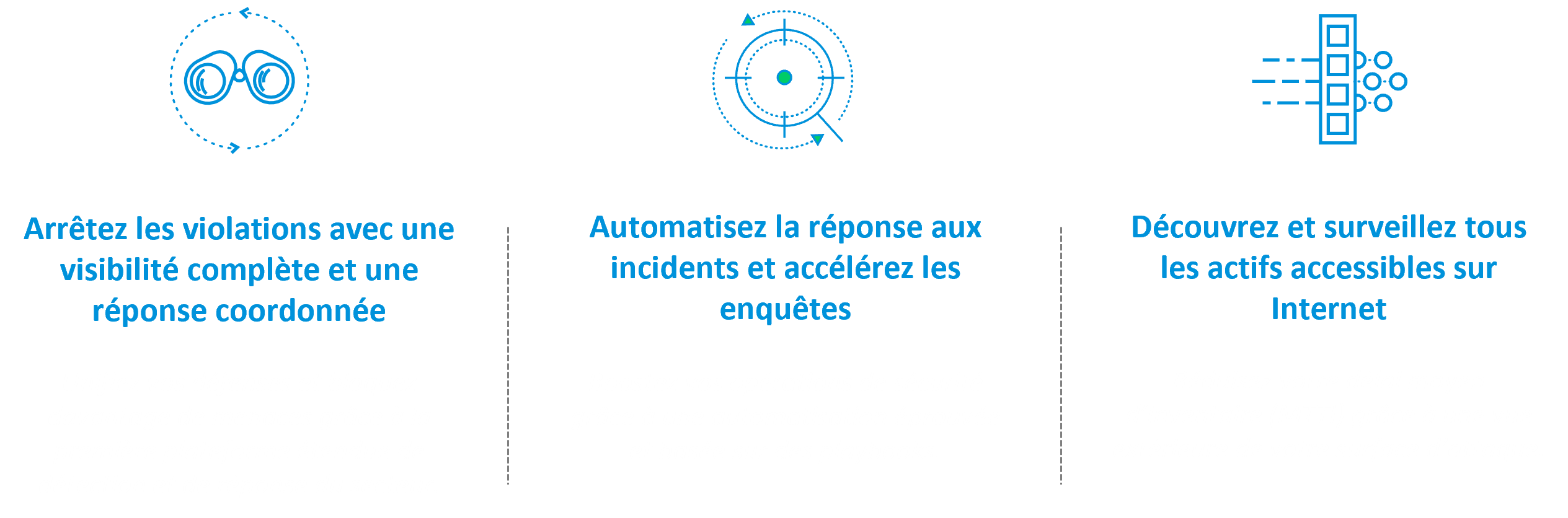

Nous facilitons la gestion des services de sécurité pour l’utilisateur final, nous assurons la surveillance des évènements et la gestion externalisées des dispositifs et des systèmes de sécurité de l’environnement client ainsi que la surveillance et la gestion des contrôles de sécurité informatiques et des fonctions fournies à distance via des services partagés hors des centres d’opérations de sécurité (SOC).

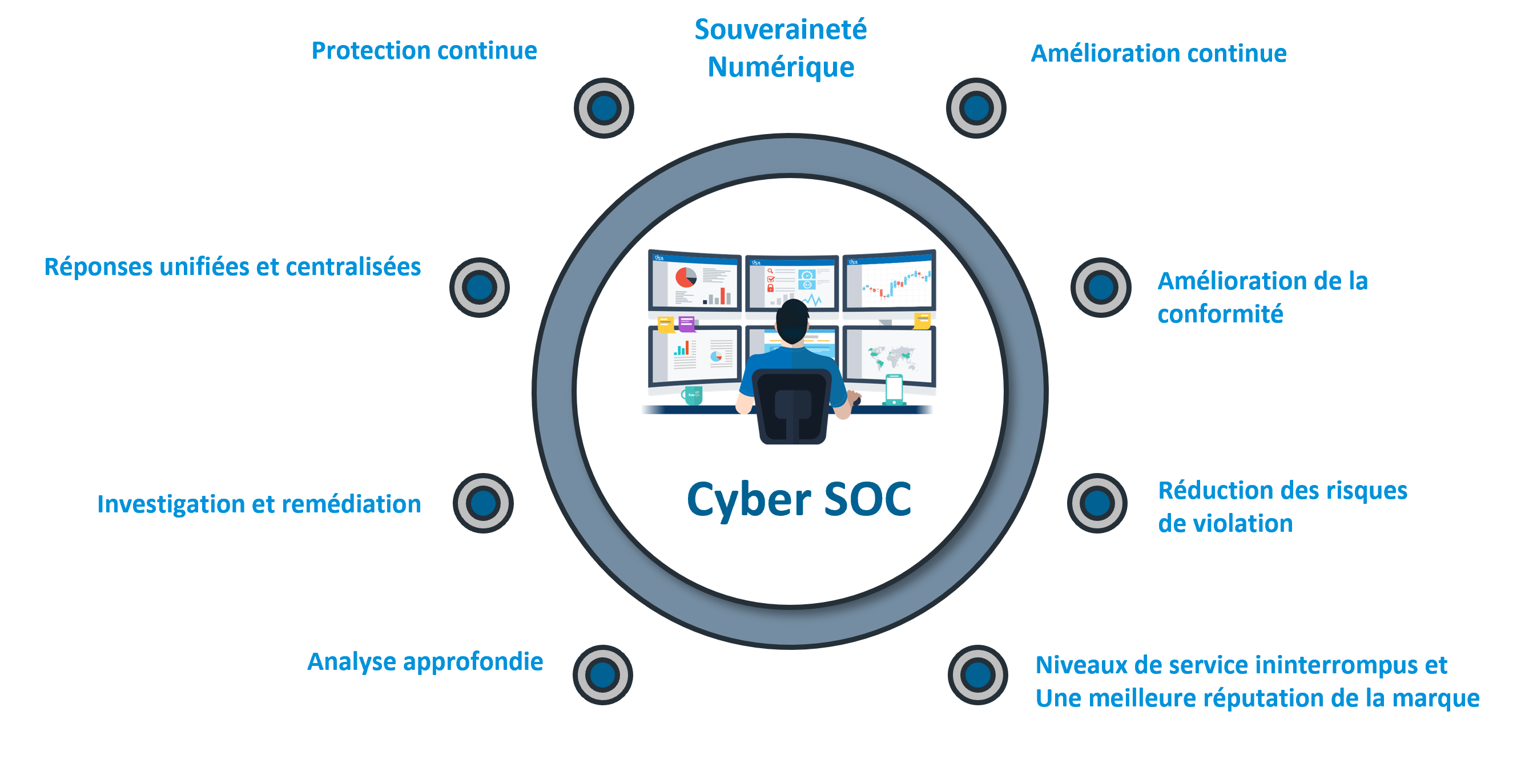

La VISION de notre Cyber SOC

Nous mettons à votre disposition une plateforme étendue de détection et de réponse qui intègre les données des terminaux, des réseaux, du cloud et de sources tierces pour bloquer les attaques avancées.

« Notre solution a été entièrement conçu dans le but d’aider les entreprises à sécuriser leurs utilisateurs et leurs ressources numériques tout en rationalisant les opérations »

Grâce à l’analyse comportementale, notre solution identifie les menaces inconnues et hautement évasives qui pèsent sur votre réseau.

Le machine Learning et les modèles d’IA mis en place permettent de dévoiler des menaces de n’importe quelle source, y compris des appareils gérés et non gérés.

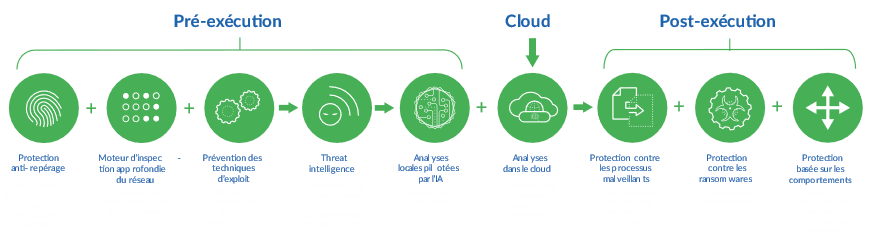

Protection automatique

Contre les malwares, les exploits et les attaques sans fichier

Fonctionnalités Critiques Intégrées

Données du réseau – des terminaux – du cloud

Avantages de Notre Cyber SOC